Seguridad Cibernética SAP

¡Prevenir es más barato y mucho mejor que curar, dicen todos aquellos que han pasado por dificultades, en cualquier campo! Y pensándolo bien, agregando un hecho reciente y sumamente relevante, que fue reportado en todos los medios, cuando ocurrió un ciberataque importante, en una de las cadenas minoristas más grandes de Brasil, realmente necesitamos invertir en prevención y en la atención que un requiere un entorno de TI seguro.

Todos estaban asustados y preocupados por lo que sucedió, ya fueran CSO, CIO, CTO, CEO, gerentes, directores o incluso alguien que es responsable de la seguridad de TI de una empresa y, en un punto, todos están de acuerdo: es notorio que un Buena parte de las intrusiones cibernéticas o la fuga de datos está relacionada con errores humanos. Los empleados de las organizaciones, en la mayoría de los casos, brindan brechas de seguridad no intencionales, de diferentes maneras.

Bueno, como estamos especializados en seguridad SAP, abordemos cómo este tema afecta a los sistemas SAP, a saber:

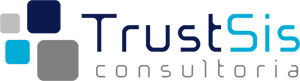

Las brechas más frecuentes identificadas en los sistemas SAP ERP están relacionadas con sistemas obsoletos en relación con los parches de seguridad proporcionados por el fabricante; usuarios comerciales con privilegios superiores a los necesarios; parámetros de configuración del sistema mal utilizados; la política de seguridad de la información (PSI) de los usuarios con respecto a su responsabilidad de proteger los activos de TI (por ejemplo, uso compartido de contraseñas y datos); y por último, pero no menos importante, la falta de conocimiento de los administradores de sistemas sobre la arquitectura de seguridad proporcionada en las soluciones SAP.

El factor humano y sus principales fallos en la seguridad de los entornos SAP

Varios organismos de investigación señalan el continuo crecimiento de las ciberintrusiones en las organizaciones y señalan al factor humano como el eslabón más débil en este escenario. Los sistemas SAP ERP no son inmunes a los ciberataques, al contrario, comienzan a aparecer cada vez con mayor frecuencia, sobre todo como consecuencia de la creciente exposición de estos sistemas a Internet.

Actualmente, la mayoría de las empresas que utilizan sistemas SAP tienen proyectos en curso o están ejecutando un plan estratégico para migrar a S/4HANA. La búsqueda de alternativas para alojar sistemas SAP ERP en la nube se hace más frecuente ante esta tendencia del mercado y los beneficios que aporta el modelo, en términos de coste y accesibilidad. Con las aplicaciones SAP ERP en la nube, el acceso de los usuarios a los entornos de producción ahora se realiza a través de Internet y, principalmente, a través de las aplicaciones FIORI. Ante todo este movimiento de mejora tecnológica y, por tanto, un cambio de paradigma en relación a la arquitectura y plataforma de nube de SAP, no se pueden olvidar las prácticas mínimas de seguridad recomendadas.

*** Y aquí surge la pregunta: ¿su organización está tratando la seguridad de la información de SAP con la debida consideración?

Las personas y su relación con los ciberataques exitosos

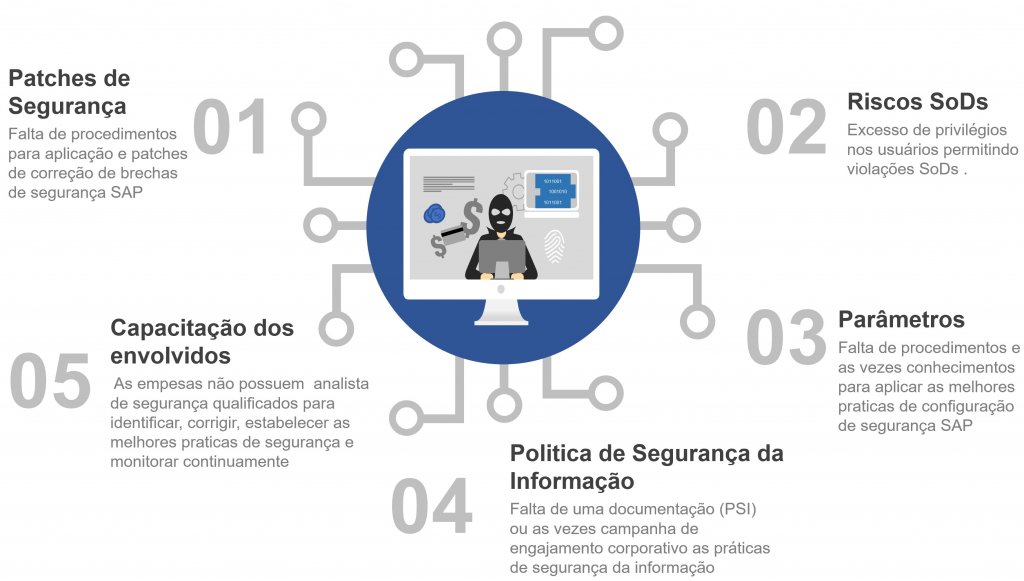

La siguiente figura enumera las principales soluciones de SAP para el contexto de seguridad de la información de las aplicaciones de SAP. Las herramientas y soluciones de seguridad alternativas proporcionadas por SAP no se limitan a las que se mencionan a continuación. Por ejemplo, SAP Netweaver Platform y SAP HANA juntos ofrecen una amplia variedad de herramientas, protocolos y mecanismos integrados (no requiere licencia) que respaldan el establecimiento de las prácticas mínimas de seguridad de la información necesarias para los sistemas SAP ERP considerados críticos para las organizaciones.

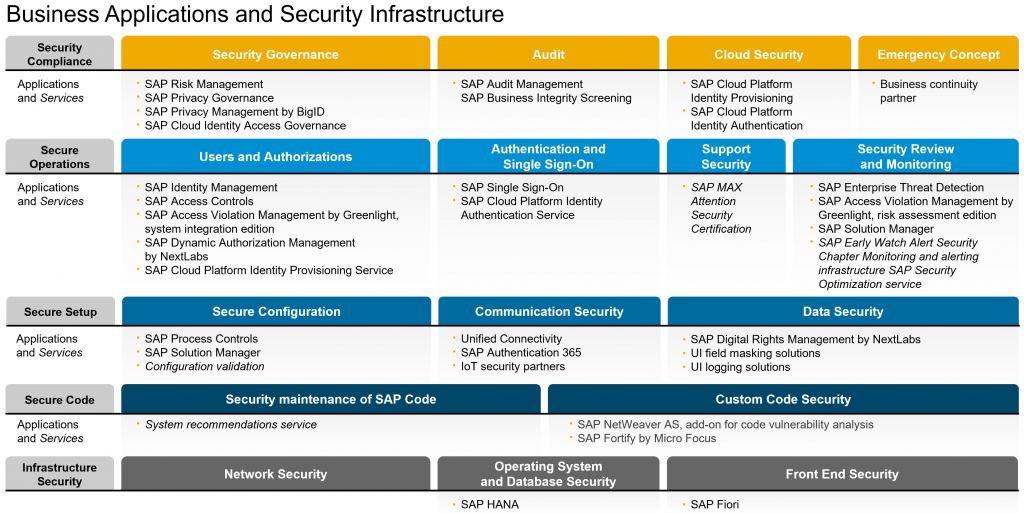

Las ciberintrusiones en los sistemas SAP ERP se pueden prevenir o evitar en muchos casos con acciones sencillas que implican, por ejemplo, obtener conocimiento de la arquitectura de seguridad incrustada en las soluciones SAP y ponerlas en práctica. En el sitio web de SAP puede encontrar información detallada sobre herramientas integradas en la plataforma (no requieren licenciamiento), configuraciones, parámetros y protocolos que respaldan las mejores prácticas en seguridad de la información. Para hacerlo más fácil, SAP tiene un mapa de seguridad que ilustra las diferentes capas de seguridad. La siguiente figura muestra la versión más actualizada del mapa de seguridad proporcionado por SAP y es posible visualizar las diferentes áreas en el contexto de seguridad cubiertas por cada capa.

Mapa de seguridad

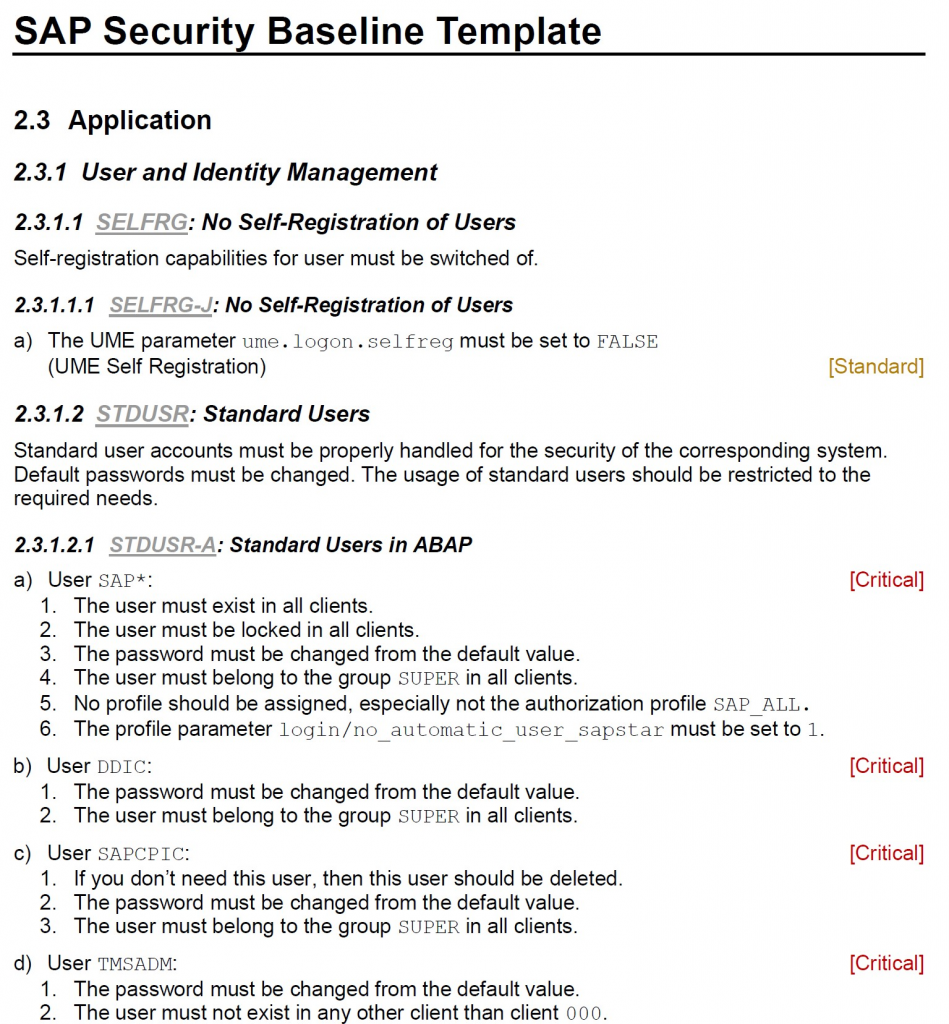

El mapa de seguridad presentado anteriormente es parte de la «Plantilla de referencia de seguridad de SAP», que es un documento de plantilla proporcionado por SAP para ayudar a las organizaciones a definir prácticas de seguridad estructuradas. El documento incluye las prácticas mínimas de seguridad recomendadas por SAP para las diferentes capas de seguridad presentadas. Para descargar la última versión del documento, simplemente acceda a la nota y haga clic en los enlaces – Nota 2253549 – La plantilla SAP Security Baseline

Una medida sencilla para reducir la exposición a los riesgos de ciberataques en los sistemas SAP ERP es hacer uso de las prácticas de seguridad presentadas en este documento «Security_Baseline_Template_V2», disponible en la nota SAP 2253549. El documento describe aspectos de seguridad para cada capa del mapa de seguridad. con detalles técnicos sobre los parámetros de configuración y su clasificación de relevancia (Crítica, Estándar y Extendida) para el sistema.

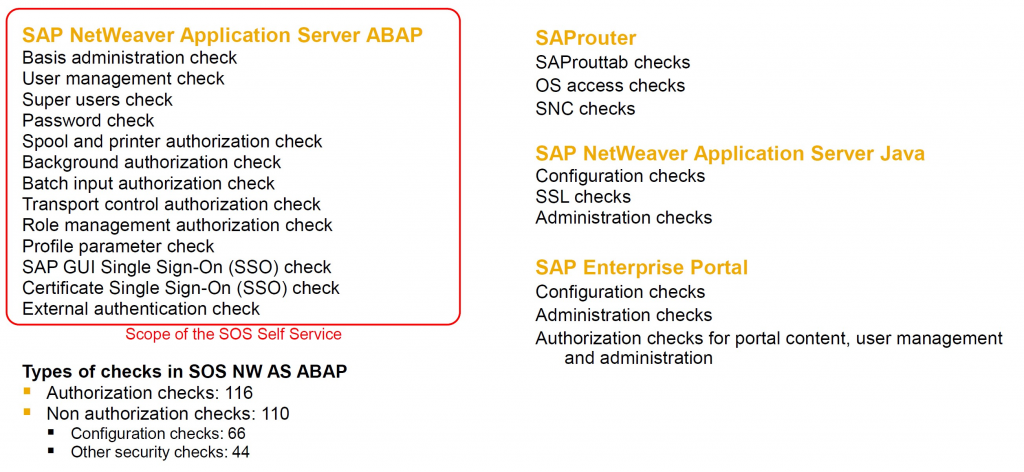

Otra herramienta integrada en la plataforma SAP (no requiere licenciamiento) que contribuye en gran medida al proceso de reducir la exposición a los riesgos de ciberataques en los sistemas SAP ERP es la solución SAP Security Optimization Service – SoS. el problema.

En resumen, no siempre es la mejor opción buscar el mejor sistema de seguridad o hardware para la respuesta a su problema. Con base en estadísticas, buena parte de las intrusiones cibernéticas y fugas de información se produjeron por error humano, desde el interior hacia el exterior de las organizaciones, como consecuencia del mal uso o desconocimiento de los mecanismos de seguridad presentes en la plataforma SAP.

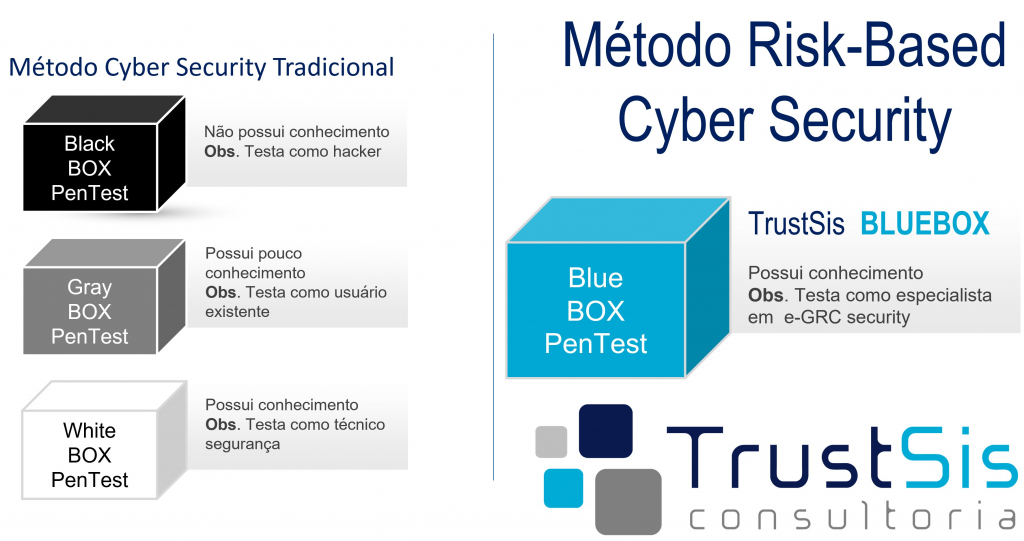

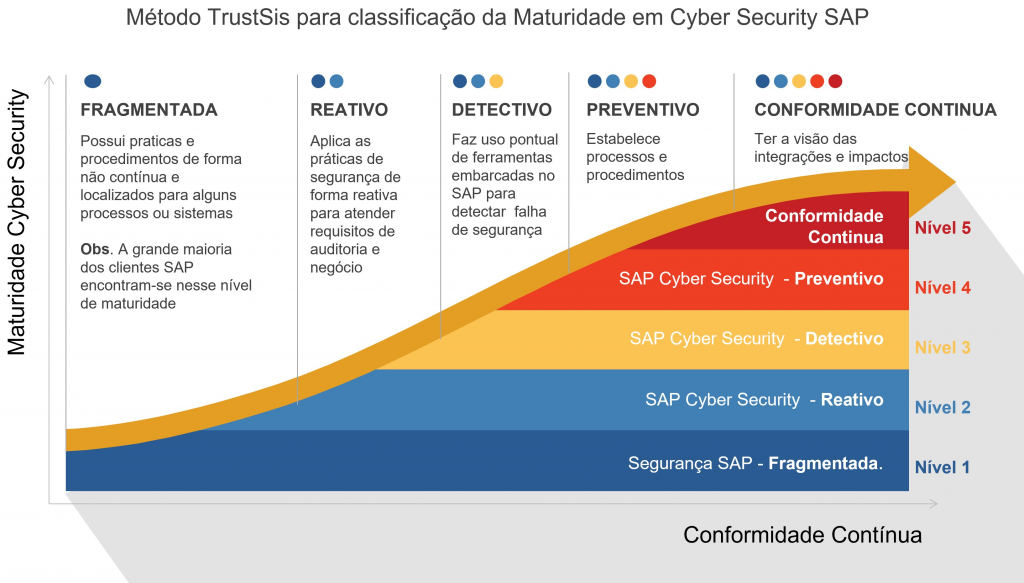

TrustSis es la única empresa especializada y de nicho en seguridad SAP en Brasil, con el know-how, el método y las soluciones para ayudar a las empresas a reducir estas brechas de seguridad señaladas en este artículo. Hemos desarrollado nuestro propio método, denominado TRUSTSIS BLUEBOX, que proporciona una alternativa para que los clientes de SAP ejecuten un PenTest especializado en SAP. ¡Quieres saber más, contáctanos!

– Aquí hay ejemplos de nuestro método BlueBox y cómo calificamos la madurez de la seguridad en una organización.

5 CONSEJOS PRINCIPALES PARA AYUDAR CON LA ESTRATEGIA DE SEGURIDAD DE SAP

1) Elimine los privilegios innecesarios de todos los usuarios de los sistemas SAP.

– Identificar los riesgos de segregación de funciones (SoD) en los usuarios y limpiarlos lo antes posible.

2) Verifique las interfaces de comunicación con su sistema de producción.

– Muchas RFC tienen privilegios SAP_ALL innecesarios.

3) Establecer un procedimiento de seguridad básico para los nuevos desarrollos de SAP.

– Las empresas no están prestando atención a los riesgos proporcionados por la codificación insegura, especialmente si están expuestas en Internet a través de aplicaciones Fiori, etc.

4) Mapear la arquitectura de TI de SAP a la información sobre todas las relaciones de confianza entre sistemas, mecanismo de acceso utilizado por los usuarios, protocolos de seguridad activos, etc. y determinar si están vigentes las configuraciones mínimas de seguridad recomendadas por SAP.

5) Establezca procedimientos de monitoreo continuo utilizando herramientas y soluciones integradas (no requieren licencia) en la plataforma SAP, por ejemplo, RSecNotes, SAP SOS, SAP ATC, SAP RAL, SAP Solman, etc.)