Como construir um processo GRC eficaz para Segurança e Acesso SAP?

Independente do segmento de negócio, é fato que todas as organizações de capital fechado ou aberto buscam estabelecer as melhores práticas de Governança, Gestão de Riscos e Conformidade (GRC) para os seus processos de negócios.

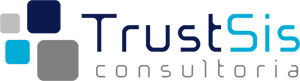

Considerado pilar base de controle GRC, o processo de gestão de acesso nas organizações é o que mais causa divergência por ser um processo que necessita o engajamento de múltiplas áreas, tais como: TI Segurança e Acesso, Governança, Controles Internos, Auditoria, Riscos e áreas de negócios.

UM PROCESSO EFICAZ DE GRC PARA CONTROLE DE ACESSO REQUER ENGAJAMENTO DE TODOS

PRINCIPAIS PROBLEMAS CONHECIDOS NO PROCESSO DE CONTROLE DE ACESSO E MONITORAMENTO DE RISCOS SODs NAS EMPRESAS

Necessidade um processo eficaz de Gestão de Acesso, sendo:

- Modelo de Governança e Gestão Corporativa dos Perfis (Negócio e TI) – On-going;

- Definição de Papeis e Responsabilidades;

- Adoção de plataforma sistêmica de GRC;

- Definição e publicação das politicas e normativos da organização;

- Outros.

TI não consegue sustentar sozinha com efetividade o processo de controle de acesso e monitoramento de Riscos SoDs

PRINCIPAIS DEFINIÇÕES TÉCNICAS

- DONO DE PERFIL (ROLE OWNER), pessoa responsável por avaliar os riscos e aprovar solicitações de perfis que são de sua responsabilidade. Também é responsável por solicitar e aprovar ajustes nos perfis de acordo com os requisitos de negócios.

- DONO DE TRANSAÇÃO (TRANSACTION OWNER), pessoa responsável por avaliar os riscos e aprovar solicitações de transações que são de sua responsabilidade. Também é responsável por solicitar e aprovar ajustes nas transações de acordo com os requisitos de negócios.

- DONO DE RISCO (RISK OWNER), pessoa responsável por definir e determinar a melhor estrutura de risco capaz de identificar os riscos de acessos atribuídos aos usuários. Também recomenda e aprova ajustes na estrutura dos riscos SoDs de acordo com os requisitos de negócios.

- DONO DE CONTROLE (CONTROL OWNER), pessoa responsável por definir e determinar a melhor opção de controle compensatório capaz de reduzir ou eliminar os riscos de acessos atribuídos aos usuários. Também recomenda e aprova ajustes nos controles compensatórios de acordo com os requisitos de negócios.

- MONITOR DO RISCO (RISK MONITOR), pessoa responsável por monitorar e também receber as notificações de riscos violados e materializados. Necessita avaliar e determinar a causa raiz e evidenciar decisões que possam remeter a aceitação da violação e materialização do risco, ou a transferência do risco para outra pessoa.

- APROVADOR (APPROVER), pessoa responsável por aprovar as solicitações de acessos dos usuários de sua responsabilidade. Também deve avaliar os riscos em decorrência das solicitações de acessos em aprovação e dar ciência que reconhece a legitimidade do risco.

- USUÁRIO CHAVE (KEY USER), pessoa com conhecimento funcional do processo de negócio. Também atua como apoio na definição dos perfis de acessos e validação das restrições de acessos executando cenários de negócios com o propósito de validar que não há interferência (acesso de menos ou de mais) para realização das atividades transacionais de negócio. Solicita ajustes de perfis quando necessário de acordo com os requisitos de negócios.

A EXPERIÊNCIA DO USUÁRIO NO PROCESSO DE SOLICITAÇÃO E APROVAÇÃO DE ACESSO FAZ TODA A DIFERENÇA QUANDO SE BUSCA O MELHOR ENGAJAMENTO DE TODOS

A SAP incorporou em seus produtos o design moderno do SAP Fiori para que os usuários possam desfrutar uma experiência consistente do início ao fim. O SAP Fiori faz parte das soluções da plataforma SAP para Governança, Risco e Compliance (GRC) o qual inclui o SAP GRC Access Control (solução para gestão de acesso e monitoramento de Riscos SoDs). Com a utilização das interfaces SAP FIORI para GRC os processos de Gestão de Acesso e Monitoramento de Riscos SoDs aumentam sua aceitação por parte dos colaboradores em decorrência de um design apelativo e customizado à medida de cada tarefa.

Exemplos de apps FIORI para SAP GRC Access Control

![]()

Usuário final | Gestores | Administradores | Relatórios

EXEMPLO DE BOAS PRÁTICAS PARA PO PROCESSO DE CONTROLE DE ACESSO E

MONITORAMENTO DE RISCOS NAS EMPRESAS

Como ajudamos nossos clientes

Domínio do processo e plataforma

Diante das inovações constantes de práticas e soluções sistêmicas, você não precisa se preocupar. Somos especializados e preparados para recomendar os melhores processos e plataforma para tratar dos seus requisitos e desafios.

Implantação da medida certa

Todos os processos são modelados observando os requisitos GRC e práticas de segurança, politicas internas, regulamentação etc. Realizamos as configurações da solução adotada buscando melhorar a experiência do usuário e reduzir o custo operacional do processo.

Suporte e Sustentação

Oferecemos serviços de suporte AMS especializado para operação e sustentação do processo estabelecido. Possuímos equipe capacitada no processo e solução e métodos e práticas diferenciadas para atendimento e garantia da conformidade continua. Suporte OPERADOR DE COMPLIANCE. Uma exclusividade TrustSis!