SAP GRC Access Control 12.0 – As diferenças entre análise de riscos SoDs On-line vs Off-line

Sistemas ERP (Enterprise Resource Planning) trazem diversos benefícios para as empresas, tais como melhoria na eficiência e gestão de processos, otimização de recursos e redução de custos. No entanto é fato ressaltar que ele traz consigo riscos intrínsecos os quais são os maiores ofensores que repercutem na integridade da segurança da informação, sucesso e sustentabilidade das organizações.

A adoção de uma abordagem sistêmica para implementar as melhores práticas de Governança, Gestão de Riscos e Conformidade (GRC) é fundamental para minimizar os impactos negativos desses riscos e garantir a segurança e integridade dos dados, uma vez que a falta de controle de acesso traz consequências graves para as empresas, tanto em termos financeiros, quanto vazamento de dados, exposição a ataques cibernéticos, sanções regulatórias e danos à imagem e reputação das empresas.

Por isso, é essencial que as empresas considerem o processo de GRC como parte integrante de sua estratégia de negócio e adaptem ao contexto de sua organização.

SAP GRC Acces Control 12.0 – Overview

Nesse sentido, a solução SAP GRC Access Control 12.0, permite que a organização automatize o processo de gerenciamento de acesso de usuários e monitore violações de risco de segregação de funções (SoD) garantindo o atendimento aos padrões de segurança, autorização de dados e conformidade com as leis regulamentadoras, como por exemplo a Sarbanex-Oxley (SOX), Lei Geral de Proteção de Dados (LGPD) e General Data Protection Regulation (GDPR).

Por meio dessa ferramenta é possível definir o risco de acesso do usuário através de regras pré-definidas, facilitando a tomada de medidas para aceitar, transferir, mitigar ou remediar o risco. É também responsável por garantir que o acesso à dados e funções confidenciais sejam atribuídas apenas para pessoas autorizadas.

Esse artigo irá explorar uma das funcionalidades mais comuns utilizadas no SAP GRC Access Control 12.0, a análise de risco e descrever a diferença entre a análise de risco on-line e off-line.

Principais funcionalidades do GRC Access Control 12.0:

- Análise de Risco de Acesso (ARA)

- Gerenciamento de Acesso de Emergência (EAM)

- Gerenciamento de Funções de Negócios (BRM)

- Gerenciamento de Solicitação de Acesso (ARM)

- Revisão de Acesso do Usuário (UAR)

Ilustração 1 – GRC Access Control – Visão Geral

Ilustração 1 – GRC Access Control – Visão Geral

A Análise de Risco de Acesso (ARA) é uma funcionalidade especializada em análise de segregação de funções (SoD) que reflete os processos atuais na empresa. Essa ferramenta foi desenvolvida para detectar, avaliar e mitigar todas as ameaças e problemas relacionados à segurança e conformidade em relação às leis e procedimentos de controles aplicáveis à gestão de acesso e monitoramento de riscos.

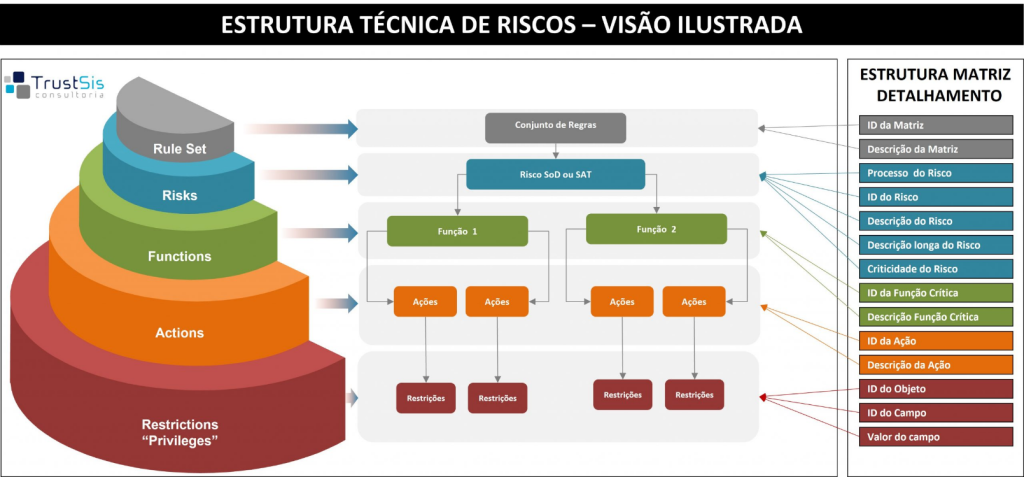

Como parte integrante da solução, encontra-se um conjunto padrão de regras de segregação de funções as quais são baseadas nas melhores práticas existentes nas áreas e processos de negócios que podem ser adaptadas às necessidades específicas da organização do cliente.

Esse conjunto de regras, funções e riscos são denominados Rule set ou Matriz de Risco o qual o módulo ARA já possui uma matriz por padrão chamada Rule Set Global. Entretanto, deve-se criar uma matriz customizada, ou seja, de acordo com o escopo do cliente.

Ilustração 2 – Estrutura da Matriz de Riscos SoDs

Ilustração 2 – Estrutura da Matriz de Riscos SoDs

Fonte: https://trustsis.com/saiba-para-que-serve-uma-matriz-de-riscos-sod/

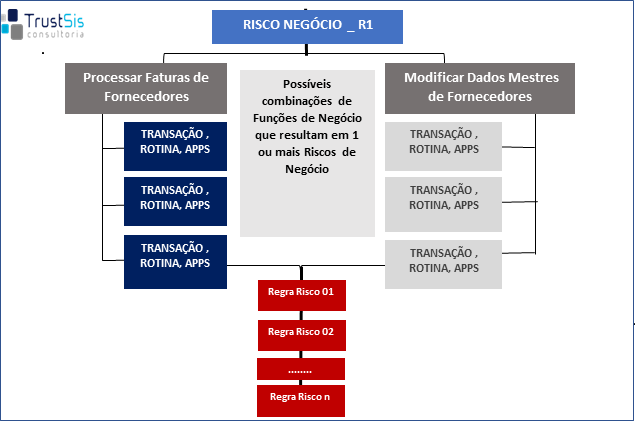

Os riscos de negócio são constituídos por uma combinação de duas funções de negócios que não podem ser executadas por um mesmo usuário. A Ilustração 3 demonstra a arquitetura de um risco de negócio onde a função de negócios “Processar Fatura de Fornecedor” conflita com a função de negócio – “Modificar dados mestre de fornecedor”, informa que essas duas funções devem serem segregadas adequadamente. Esse risco denominado como Risco de Negócio – R01 é atribuído à um conjunto de regas o qual o sistema GRC compara o conjunto de regras com a autorização real no sistema ERP.

Ilustração 3 – Estrutura da Matriz de Riscos SoDs

Ilustração 3 – Estrutura da Matriz de Riscos SoDs

A solução oferece uma abrangente funcionalidade de gerenciamento de riscos de acesso para um ou vários sistemas, possibilitando a identificação, mitigação e geração de relatórios de riscos de SoD, bem como a realização de simulações para tomadas de decisões sobre a concessão de novas permissões aos usuários.

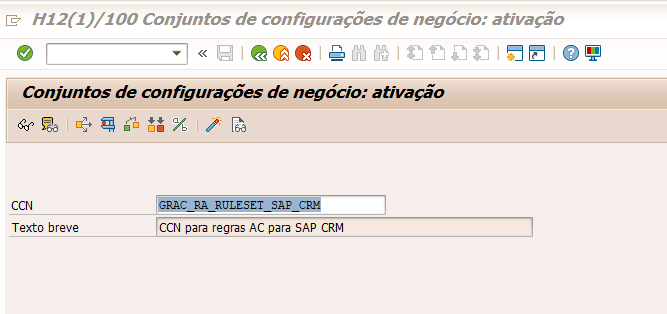

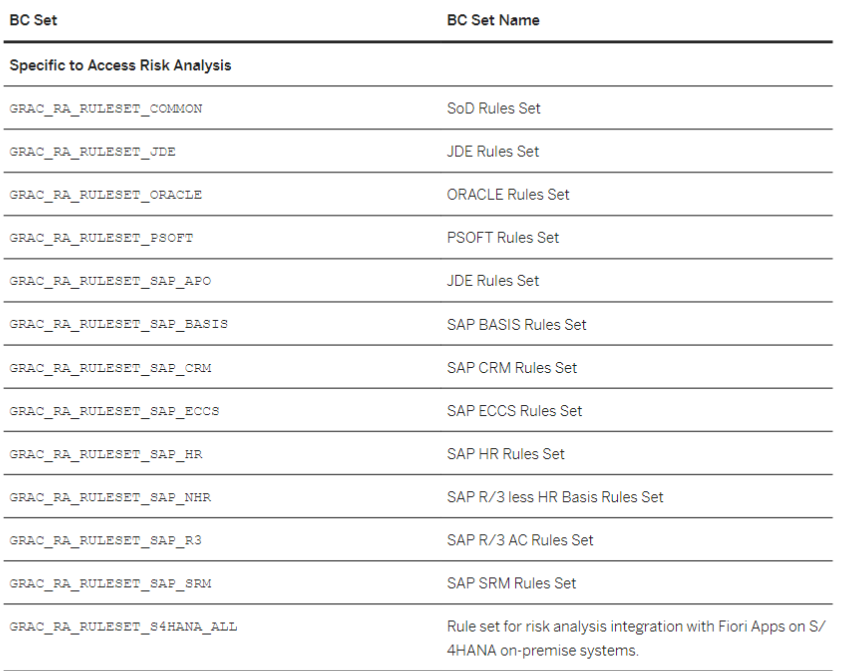

As análises podem ser realizadas em conjunto ou por unidade (com base em regras organizacionais específicas). A SAP disponibiliza algumas matrizes para o GRC-AC por meio de bc-sets (Ilustração 5), as quais podem ser visualizadas através da transação SCPR20 (Ilustração 4).

Ilustração 4 – Transação SCPR20

Ilustração 4 – Transação SCPR20

Segue lista de alguns bc-sets disponibilizados pela SAP de forma padrão:

Ilustração 5 – Access Control BC Sets

Ilustração 5 – Access Control BC Sets

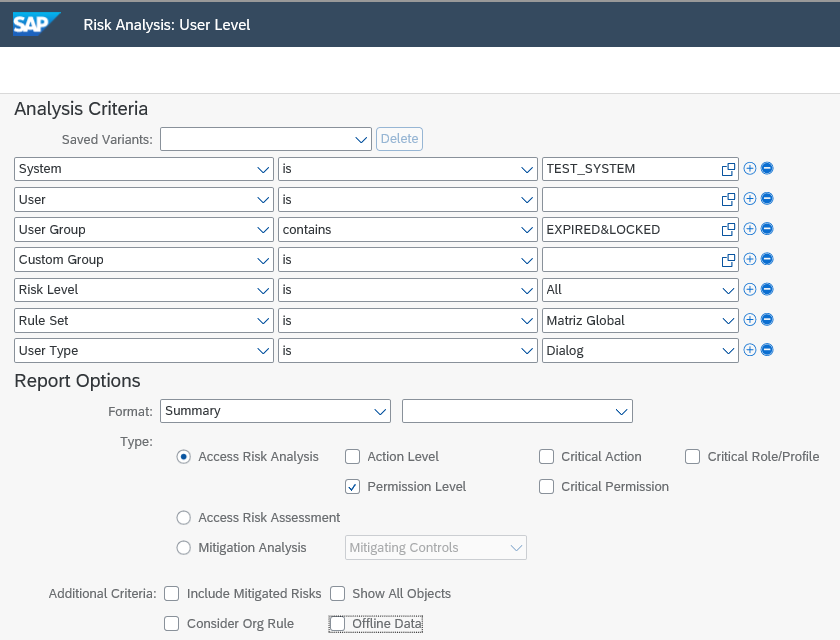

Para garantir que os relatórios de riscos sejam precisos, é necessário executar a análise de risco em lote frequentemente, sendo que esta pode ser realizada de forma on-line ou off-line.

A diferença entre os dois métodos está principalmente no tempo de resposta, uma vez que ao usar a análise off-line, a ferramenta de Análise de Risco de Acesso (ARA) não faz muitas chamadas para os sistemas conectados, de forma que o tempo de resposta é muito mais rápido do que o uso da análise on-line. No entanto é importante salientar que a análise off-line não é um dado em tempo real, contudo, depende da data da última análise de risco de lote realizada, de forma que não levará em consideração as alterações realizadas desde a última análise de risco de lote.

Outro benefício do uso da análise de risco off-line é que os relatórios são resumidos e detalhados, com exceção se forem executados os relatórios do tipo Ação crítica ou Permissão crítica, nesses casos é possível visualizar somente o relatório resumido.

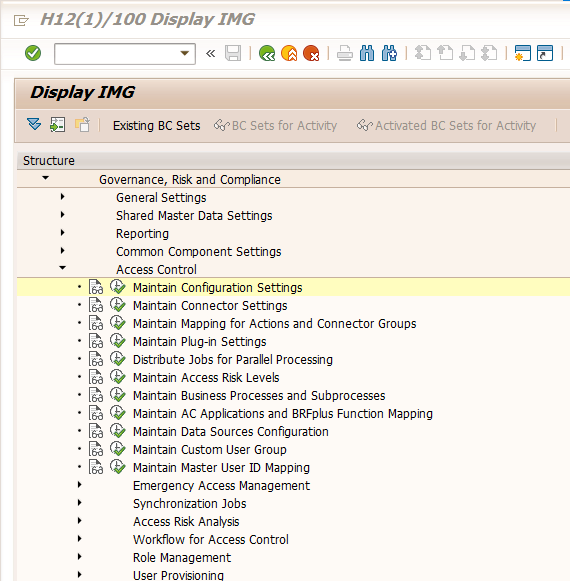

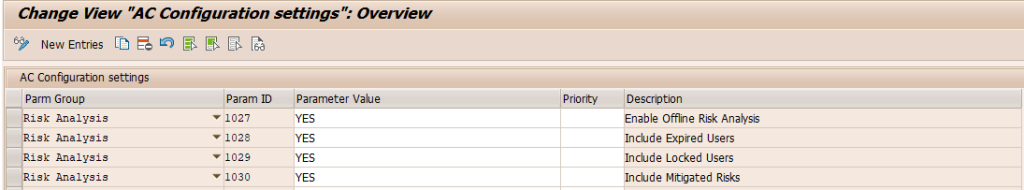

A análise de risco em lote é executada através de um job em background no SAP GRC-AC por meio da transação GRAC_BATCH_RA que pertence ao programa GRAC_BATCH_RISC_ANALYSIS. Para ativá-la é necessário primeiramente executar a transação SPRO, conforme Ilustração 5 e configurar a opção “Ativar análise de risco off-line” para SIM nas configurações de controle de acesso.

Ilustração 6 – Menu transação SPRO

Ilustração 7 – Ativação análise de risco off-line

Ilustração 7 – Ativação análise de risco off-line

Após essa configuração ser realizada, a opção de configuração Offline Data permitirá ser ativada.

Na Ilustração 6 foram também ativados os parâmetros para incluir os usuários desligados e expirados na análise, dessa forma, em todas as execuções de análise de risco ou via solicitação, Job, esses usuários serão analisados. Ou seja, a forma como a configuração dos parâmetros <Ilustração 6> é realizada, afetará os dados que serão analisados no modo off-line. Por exemplo, caso os parâmetros 1028 e 1029 estiverem com o valor de “NO” <Ilustração 6>, ao executar a análise de risco em lote, os usuários bloqueados e expirados não serão avaliados, ou seja, nenhum dado referente a esses usuários será atribuído às tabelas que contém os conflitos.

Porém, caso não deseje que seja padrão a análise dos mesmos, mas deseja gerar um relatório excepcional o qual irá analisar usuários desligados e expirados, é possível ativar essa configuração por meio da transação NWBC e ativar por meio dos filtros a inclusão desses usuários de forma a condicionar os resultados da análise para eliminar relatórios falsos positivos.

Ilustração 8 – Transação NWBC – Critérios Adicionais

Ilustração 8 – Transação NWBC – Critérios Adicionais

A configuração em análise de risco de lote irá afetar os dados que serão utilizados ao executar a análise off-line. Por exemplo: Ao definir como SIM a opção “Excluir Usuários Bloqueados” <Ilustração 7>, os usuários bloqueados não serão avaliados, ou seja, nenhum dado para usuários bloqueados será atribuído para a tabela que contêm os conflitos.

No entanto, ao definir NÃO ignorar usuários bloqueados ao executar a Análise de risco e executar no modo off-line, nenhum conflito será apresentado, uma vez que nenhum usuário bloqueado foi avaliado durante a análise de risco em lote.

Impactos nos fluxos de trabalho e relatórios

A análise de risco seja online ou off-line é utilizada por alguns fluxos de trabalho os quais causam determinados impactos.

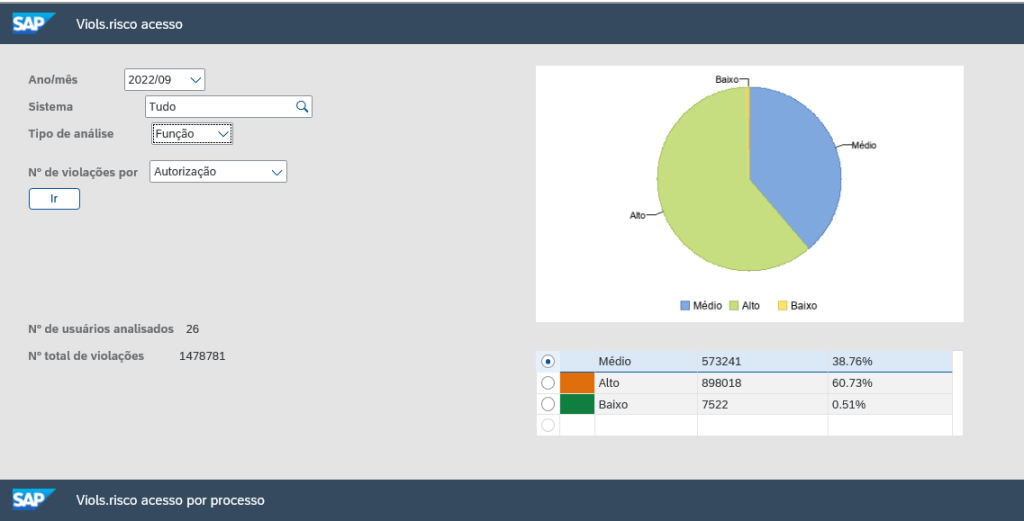

No fluxo de análise de segregação de funções (SoD), o sistema emprega informações obtidas por meio da análise de risco off-line para atualizar gráficos de gerenciamento <Ilustração 8> e gerar solicitações de fluxo de trabalho para revisão de conflitos de segregação de funções (SoD).

Ilustração 9 – Dashboard Violações de risco

Ilustração 9 – Dashboard Violações de risco

Quando ocorrem violações de SoD, o sistema emite relatórios automaticamente aos responsáveis pelo processo, a fim de que estes possam adotar medidas para remover o acesso do usuário em questão ou mitigar os riscos inerentes à situação identificada.

Já no fluxo de revisão de acesso ao usuário, o sistema usa dados de análise de risco offline para atualizar e gerar solicitações de fluxo de trabalho para Revisão de Acesso do Usuário (UAR).

Com relação ao fluxo de envio de solicitação de acesso, o aplicativo é capaz de realizar automaticamente uma análise de risco online no momento em que o solicitante envia sua solicitação, podendo ser configurado por meio do parâmetro 1071 <Ilustração 6>, o qual habilita a funcionalidade de análise de risco no envio do formulário. Importante destacar que os resultados obtidos a partir dessa análise são exclusivamente destinados ao aprovador, sendo apresentados em sua tela de análise, e não na tela do solicitante. Além disso, as violações de SoD relacionadas às solicitações de acesso são armazenadas na tabela GRACSODREPDATA.

No contexto do Gerenciamento de Funções de Negócios (BRM), alguns clientes podem apresentar requisitos de negócios específicos que implicam na necessidade de se realizar uma nova análise de risco, seguida da mitigação de qualquer risco identificado, antes que uma função seja aprovada no fluxo de trabalho de Aprovação de Função. Consequentemente, é mandatório que o(s) proprietário(s) da função reexecutem a análise de risco durante a fase correspondente da metodologia Analisar Risco de Acesso.

Cumpre ressaltar que tal análise deve sempre ser realizada por meio da Análise de Risco Online. A gestão de acesso requer uma análise de risco criteriosa, a qual considera variáveis como o nível de usuário, função, perfil ou objetos de recursos humanos. Tais análises são baseadas em informações obtidas em tempo real, e os resultados são utilizados para simulação.

Caso surja uma situação emergencial onde é necessário um usuário realizar atividades que estão fora de suas funções padrões, o módulo de Gerenciamento de Acesso de Emergência (EAM) permite atribuir um acesso amplo, independentes de violações de Sod e risco de acesso, por meio de um ID Firefighter o qual será executado em um ambiente controlado, totalmente auditável onde todas as ações são registradas e revisadas.

O Access Request Management (ARM) permite que um usuário solicite acesso por meio de um módulo baseado em fluxo de trabalho predefinido, que inclui aprovações e verificações de segurança. O módulo ARM está conectado ao módulo ARA, permitindo que o aprovador execute verificações de conformidade, como análise de risco de acesso, para identificar possíveis ameaças antes mesmo que ocorram.

O Access Request Management (ARM) permite que um usuário solicite acesso por meio de um módulo baseado em fluxo de trabalho predefinido, que inclui aprovações e verificações de segurança. O módulo ARM está conectado ao módulo ARA, permitindo que o aprovador execute verificações de conformidade, como análise de risco de acesso, para identificar possíveis ameaças antes mesmo que ocorram.

O fluxo de trabalho pode ser personalizado para atender às políticas da empresa e as funções e autorizações são registradas automaticamente para referência futura e fins de auditoria quando as solicitações de acesso são aprovadas. A ARM garante a responsabilidade corporativa e a conformidade com a SOX, além de outras leis e regulamentos aplicáveis.

Relatórios de Análise

No que tange aos relatórios e análises, é importante salientar que a análise de risco nesta área é sempre off-line, o que significa que é necessário executar a análise em lote para preencher os dados de violação.

Por fim, é fundamental contar com uma Consultoria SAP especializada como a TrustSis para que as melhores práticas de Governança, Gestão de Riscos e Conformidade sejam adotadas para garantir a segurança e sustentabilidade de seu ambiente e suas operações!

Siga-nos!